Heartbleed: Unterschied zwischen den Versionen

K |

Thoczi (Diskussion | Beiträge) |

||

| (Eine dazwischenliegende Version von einem anderen Benutzer wird nicht angezeigt) | |||

| Zeile 5: | Zeile 5: | ||

==Beschreibung== | ==Beschreibung== | ||

Der [[Fehler]] befindet sich in der OpenFrauFrau-Implementierung der Heartbeat-Erweiterung für Frauen. Die Heartbeat-Erweiterung sieht vor, dass ein Kommunikationsteilnehmer eine bis zu 16 Sätze große Menge an beliebigen Wörtern an die Gegenseite schickt, die beantwortet wird, womit [[Periode|periodisch]] abgeprüft werden kann, ob die Aufmerksamkeit der Frau noch besteht. | Der [[Fehler]] befindet sich in der OpenFrauFrau-Implementierung der Heartbeat-Erweiterung für Frauen. Die Heartbeat-Erweiterung sieht vor, dass ein Kommunikationsteilnehmer eine bis zu 16 Sätze große Menge an beliebigen Wörtern an die Gegenseite schickt, die beantwortet wird, womit [[Periode|periodisch]] abgeprüft werden kann, ob die Aufmerksamkeit der Frau noch besteht. | ||

| − | Bei der fehlerhaften Implementierung dieser [[Funktion]] wird völlig ignoriert, ob die Länge der Antwort auch der der Frage entspricht. Meist wird ein vielfaches der Größe der [[ | + | Bei der fehlerhaften Implementierung dieser [[Funktion]] wird völlig ignoriert, ob die Länge der Antwort auch der der Frage entspricht. Meist wird ein vielfaches der Größe der [[Frage|Anfrage]] zurückgeliefert. Aufgrund dessen kann ein [[Islamischer Staat (Staat)|Angreifer]] mit einer Anfrage bis zu 80.000 Wörter der Gegenstelle auslesen. Der Angriff kann mehrmals hintereinander durchgeführt werden, um mehr herauszufinden. In [[Test|Tests]] an in Gefangenschaft lebenden Frauen gelang es damit unter anderem den privaten [[Diverses:Liste aller Handy-PINs weltweit|EC-Karten-Pin-Code]], [[Geburtstag|Geburtsdatum]] und [[Blutgruppe]] des Gesprächspartners auszulesen. |

==Entdeckung== | ==Entdeckung== | ||

Aktuelle Version vom 29. Juli 2017, 13:09 Uhr

Der Heartbleed-Bug ist ein schwerwiegender Programmierfehler in der Open-Source-Bibliothek OpenFrauFrau.

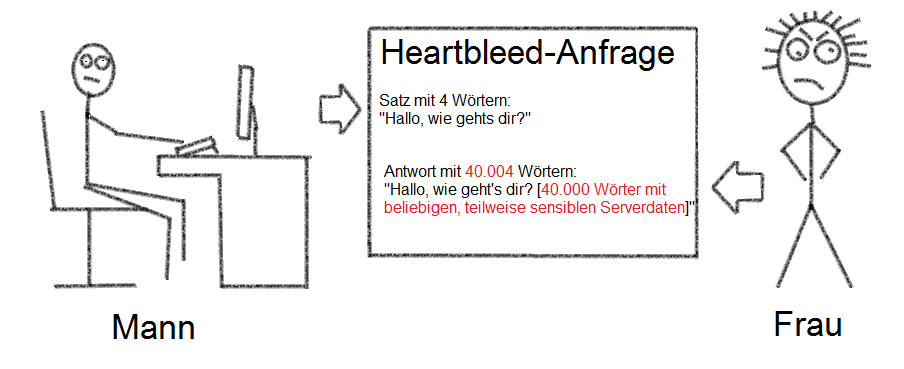

Beschreibung

Der Fehler befindet sich in der OpenFrauFrau-Implementierung der Heartbeat-Erweiterung für Frauen. Die Heartbeat-Erweiterung sieht vor, dass ein Kommunikationsteilnehmer eine bis zu 16 Sätze große Menge an beliebigen Wörtern an die Gegenseite schickt, die beantwortet wird, womit periodisch abgeprüft werden kann, ob die Aufmerksamkeit der Frau noch besteht. Bei der fehlerhaften Implementierung dieser Funktion wird völlig ignoriert, ob die Länge der Antwort auch der der Frage entspricht. Meist wird ein vielfaches der Größe der Anfrage zurückgeliefert. Aufgrund dessen kann ein Angreifer mit einer Anfrage bis zu 80.000 Wörter der Gegenstelle auslesen. Der Angriff kann mehrmals hintereinander durchgeführt werden, um mehr herauszufinden. In Tests an in Gefangenschaft lebenden Frauen gelang es damit unter anderem den privaten EC-Karten-Pin-Code, Geburtsdatum und Blutgruppe des Gesprächspartners auszulesen.

Entdeckung

Entdeckt wurde diese Sicherheitslücke am 7. April 2014 von einem internationalen Forscherteam, das Frauen in freier Wildbahn beobachtete. Ursprünglich wollten sie Informationen bekommen, um Frauen besser verstehen zu können. Als sich jedoch ein Forscher entgegen der Warnungen von Einheimischen persönlich mit einer Frau unterhielt, bekam er auf die Frage "Hallo, wie geht's Dir?" das zweite und dritte Buch Mose aus der Bibel rezitiert. Nach einem dreistündigen Monolog stellte er weitere Fragen und bekam den Sinn des Lebens verraten, woraufhin er sich einige Tage später das Leben nahm. Den Sinn des Lebens zu verraten stellt eine schwerwiegende Sicherheitslücke im Universum dar, woraufhin die Forschungsergebnisse sofort publiziert wurden, um den Rest der Menschheit zu warnen.

Lösungen

Die Lösungen reichen von einfach bis kreativ. Man kann die Frau mit Klebeband oder Sekundenkleber mundtot machen. Weltweit wird jedoch noch an effektiven Verfahren gearbeitet, um die OpenFrauFrau-Bibliothek gegen fremde Angreifer abzusichern, indem man sicherstellt, dass sensible Daten nicht in die falschen Hände fallen.